app-crack

Last updated on April 15, 2024 pm

记录一次app逆向

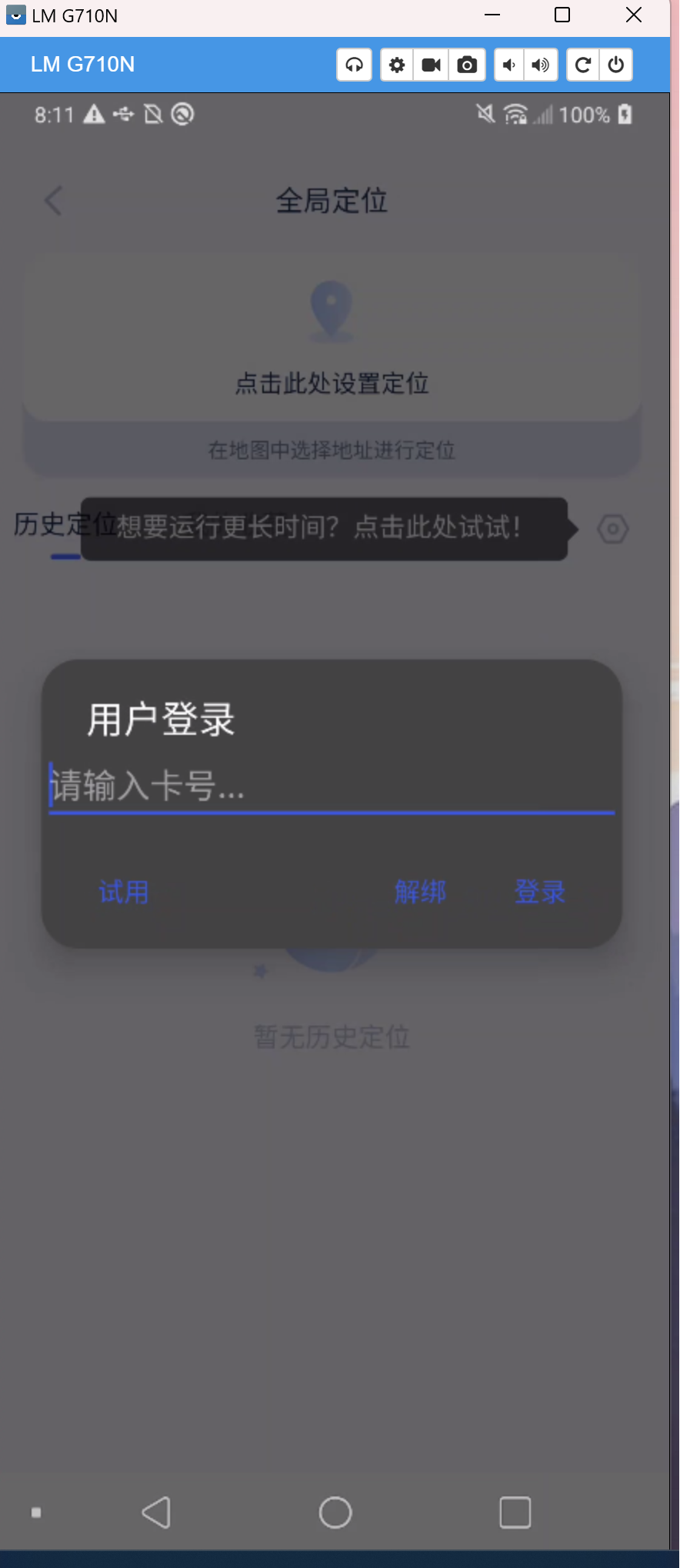

在吾爱上看见个easy的帖子,还有原app,故来尝试。原app是一个修改虚拟定位的程序。

打开程序,就要求输入卡号,而且还不能取消,点击试用也提示暂未开放。

用Jadx打开,字符串搜索很容易定位到关键位置

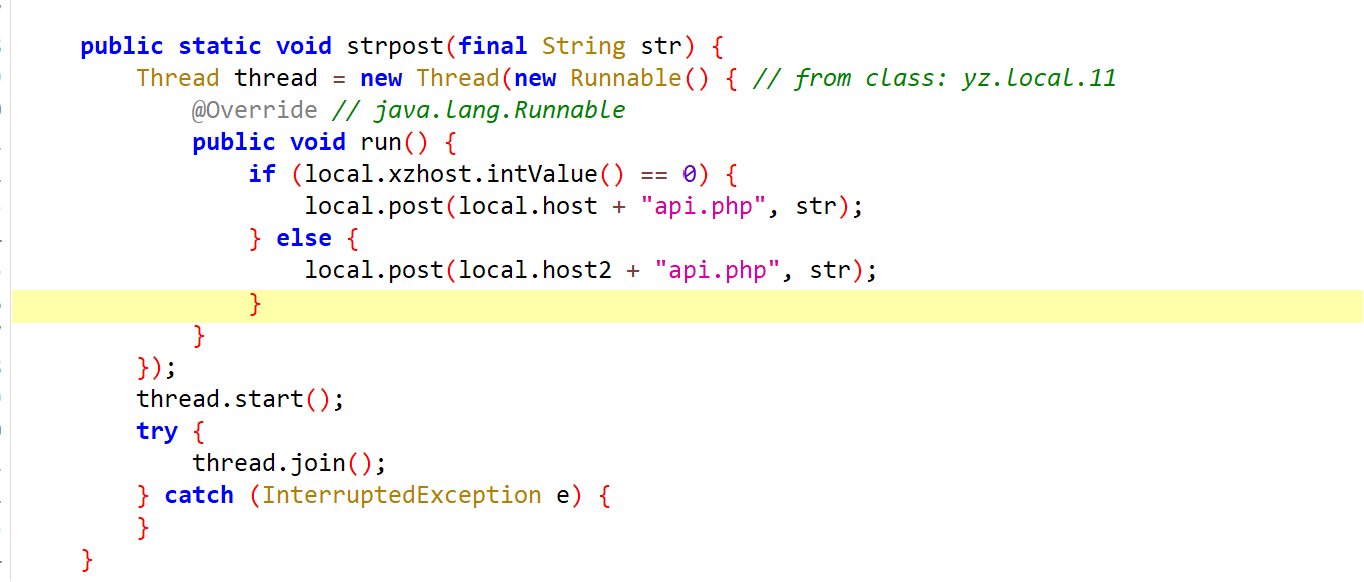

在这里面看到了user字段出现在strpost方法中,跟进此方法

这里应该就是将卡号发送给远端,起到验证作用。

现在还需要验证虚拟定位逻辑写在哪,如果是在本地运算,那么想办法绕过这个卡号限制就能免费使用。通过断网实验可以知晓,此虚拟定位在本地实现。

那么现在只需要关掉一开始的那个窗口即可。

frida

容易发现,这个load方法还是个静态方法,写一个frida验证

1 | |

再使用命令frida -U -f 包名 -l hook.js启动脚本即可。

成功进入。

crack

那么这个crack就很简单了,直接改smali代码即可

由于直接return-void即可,这里就直接使用MT管理器完成修改以及重签名等操作了。

ps:这个app还是比较简单的,没有混淆加密,也没有签名认证(

app-crack

http://example.com/2024/03/29/sunxingzhe/